Conceptos de Seguridad de LAN

Cisco Network Academy

Publicado el 14 de Julio del 2021

Ataques de Red Actuales

Normalmente, los medios de comunicación cubren los ataques de red externos a redes empresariales. Sencillamente busque en el internet por "Los ataques más recientes de red" y encontrará información actualizada de ataques actuales. Muy posiblemente, estos ataques envuelven una o más de las siguientes:

Negación de Servicio Distribuido(DDoS) – Esto es un ataque coordinado desde muchos dispositivos, llamados zombies, con la intención de degradar o detener acceso publico al sitio web y los recursos de una organización.

Filtración de Datos – Este es un ataque en el que los servidores de datos o los hosts de una organización han sido comprometidos con el fin de robar información confidencial.

Malware – Este es un ataque en el que los hosts de una organización son infectados con software malicioso que causa una serie de problemas. Por ejemplo, puede encriptar los datos en un host y bloquea el acceso hasta que se le pague un rescate.

Se necesitan diversos dispositivos de seguridad para proteger el perímetro de la red del acceso exterior. Estos dispositivos podrían incluir un router habilitado con una Red Privada Virtual (VPN), un Firewall de Siguiente Generación (NGFW), y un Dispositivo de Acceso a la Red (NAC).

Red Privada Virtual (VPN) proporciona una conexión segura para que usuarios remotos se conecten a la red empresarial a través de una red pública. Los servicios VPN pueden ser integrados en el firewall.

Firewall de Siguiente Generación (NGFW) - proporciona inspección de paquetes con estado, visibilidad y control de aplicaciones, un Sistema de Prevención de Intrusos de Próxima Generación (NGIPS), Protección Avanzada contra Malware (AMP) y filtrado de URL.

Un dispositivo NAC incluye autenticación, autorización y registro (AAA) En empresas más grandes, estos servicios podrían incorporarse en un dispositivo que pueda administrar políticas de acceso en una amplia variedad de usuarios y tipos de dispositivos. El Cisco Identity Services Engine (ISE) en un ejemplo de dispositivo NAC.

Los dispositivos LAN como los switches, los Controladores de LAN Inalámbricos (WLCs), y otros puntos de acceso (AP) interconectan puntos terminales. La mayoría de estos dispositivos son susceptibles a los ataques LAN que se cubren en este módulo.

Sin embargo, muchos ataques se originan dentro de la red. Si un atacante se infiltra en un host interno, este puede ser el punto de partida para que obtenga acceso a dispositivos esenciales del sistema, como servidores e información confidencial.

Los puntos terminales son hosts que generalmente consisten en computadoras portátiles, computadoras de escritorio, servidores y teléfonos IP, así como dispositivos propiedad de los empleados (BYOD). Los puntos terminales son particularmente susceptibles a ataques relacionados con malware que se originan a través del correo electrónico o la navegación web. Estos puntos finales suelen utilizar características de seguridad tradicionales basadas en host, como antivirus/antimalware, firewalls basados en host y sistemas de prevención de intrusiones (HIPS) basados en host.

Sin embargo, actualmente los puntos finales están más protegidos por una combinación de NAC, software AMP basado en host, un Dispositivo de Seguridad de Correo Electrónico (ESA) y un Dispositivo de Seguridad Web (WSA). Los productos de Protección Avanzado de Malware (AMP) incluyen soluciones de dispositivos finales como Cisco AMP.

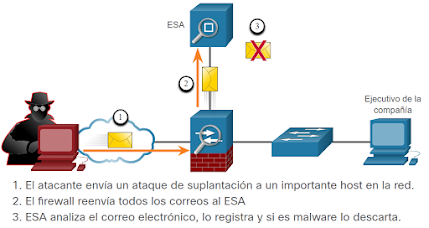

Dispositivo de Seguridad de Correo Electrónico Cisco (ESA)

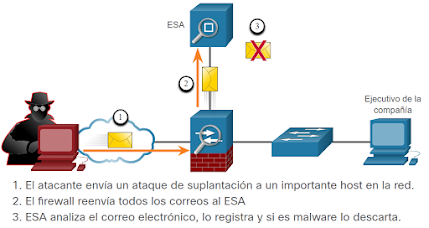

El dispositivo Cisco ESA está diseñado para monitorear el Protocolo Simple de Transferencia de Correo (SMTP). Cisco ESA se actualiza en tiempo real de Cisco Talos, quien detecta y correlaciona las amenazas con un sistema de monitoreo que utiliza una base de datos mundial. Cisco ESA extrae estos datos de inteligencia de amenazas cada tres o cinco minutos. Estas son algunas funciones de Cisco ESA:

- Bloquear las amenazas

- Remediar contra el malware invisible que evade la detección inicial

- Descartar correos con enlaces malos (como se muestra en la figura).

- Bloquear el acceso a sitios recién infectados

- Encriptar el contenido de los correos salientes para prevenir perdida de datos.

Dispositivo de Seguridad de la Red de Cisco (WSA)

Cisco Web Security Appliance (WSA) es una tecnología de mitigación para amenazas basadas en la web. Ayuda a las organizaciones a abordar los desafíos de asegurar y controlar el tráfico web. Cisco WSA combina protección avanzada contra malware, visibilidad y control de aplicaciones, controles de políticas de uso aceptable e informes.

Cisco WSA proporciona un control completo sobre cómo los usuarios acceden a Internet. Ciertas funciones y aplicaciones, como chat, mensajería, video y audio, pueden permitirse, restringirse con límites de tiempo y ancho de banda, o bloquearse, de acuerdo con los requisitos de la organización. La WSA puede realizar listas negras de URL, filtrado de URL, escaneo de malware, categorización de URL, filtrado de aplicaciones web y cifrado y descifrado del tráfico web.

Control de acceso a los routers y switches.Podemos tener acceso remoto a los dispositivos usando una base de datos local, para ello debemos configurar SSH en cada uno de ellos:

Una alternativa más segura es: usar autenticación AAA local o mediante un servidor

Autenticación AAA local: En este caso se debe crear los usuarios y contraseñas en el router

Si el cliente quiere acceder al router, este lo solicita el usuario y contraseña y lo compara con los datos de su base de datos. Veamos lo que se debe configurar en el router:

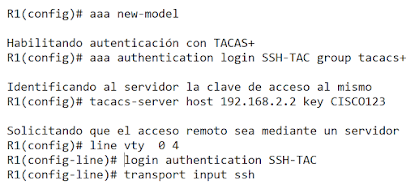

Autenticación AAA basada en el servidor: En este caso, si el cliente intenta conectarse al router, este le solicita el usuario y password, con estos datos el router los autentica en el servidor AAA remoto. El cliente debe haber sido registrado en el servidor AAA.

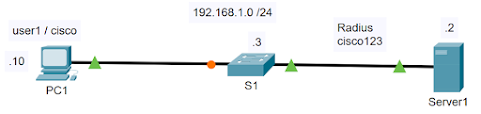

En la siguiente topología vamos a implementar esta configuración:

En el router debemos ingresar los siguiente comandos:

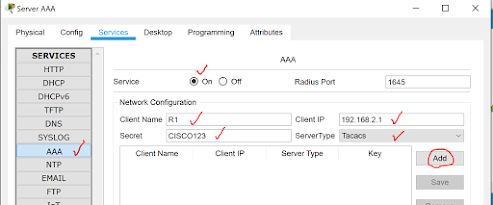

En el servidor debemos hacer la siguiente configuración, primero habilitamos al servidor AAA, ingresamos el nombre del router (R1), su IP y la clave de acceso, la cual debe coincidir con la que se ingresó en R1. El servidor puede ser del tipo Radius o Tacas+, elegimos al segundo. Clic en el botón ADD y ya queda registrado.

Luego debemos ingresar los usuarios y passwords autorizados, en este caso solo ingresaremos uno solo.

Una vez ingresados se verá así:

Ahora desde la PC cliente ya podremos acceder remotamente la configuración del router usando SSH y autenticación basado en un servidor.

Usando la aplicación de cliente que ofrece el PT:

Ya podemos ingresar al router, como vemos solo dejó ingresar a modo de usuario, para pasar a modo privilegiado se debe configurar su respectivo password (enable secret class)

Autenticación 802.1X basada en puertos: los dispositivos de la red cumplen roles específicos, como se muestra en la figura:

Cliente (suplicante) - Puede ser una PC con software de cliente 802.1X, el cual esta disponible para dispositivos conectados por cable o inalámbricos.

Switch (Autenticador) – Funciona como intermediario (proxy) entre el cliente y el servidor de autenticación. Solicita la identificación de la información del cliente, verifica dicha información en el servidor de autenticación y transmite una respuesta al cliente.

Servidor de autenticación - Valida la identidad del cliente y notifica al switch o al punto de acceso inalámbrico si el cliente esta o no autorizado para acceder a la LAN y a los servicios del Switch.

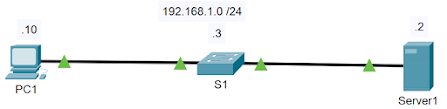

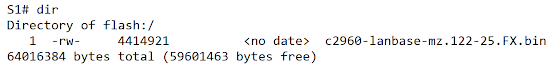

Para habilitar el protocolo 802.1X en el switch, este debe tener la versión 15.X, la mayoría de nuestros switches 2960 están en la versión 12, por lo que vamos primero a actualizarlos. Usaré la siguiente topología:

En el servidor TFTP del PT tenemos un IOS que lo podemos usar y lo vamos a cargar al switch.

Realizamos la copia de la siguiente manera:

Luego de la copia, vamos a tener dos IOS y tendremos que ingresar la configuración para que cargue del nuevo sistema operativo.

Se ingresa el comando boot system, se salva la configuración y se reinicia el switch.

Con el comando show version podrán verificar que ahora ya tiene la versión 15.

Veamos a continuación la configuración del 802.1X

En el switch se habilita primero AAA, luego autenticación dot1x de forma global en el switch y luego la configuración en cada uno de los puertos, en este caso solo lo estamos haciendo en el puerto F0/1. Noten que luego de esta configuración el puerto está bloqueado (color naranja)

Para relacionar al switch con el servidor Radius, se debe ingresar en S1 el siguiente comando:

En el servidor se debe habilitar Radius EAP

Además configurar el servidor Radius para que interactúe con el switch y también ingresar los usuarios y passwords para cada uno de los host o PCs. En el ejemplo solo se ingresó para PC1

Para habilitar 802.1X en el cliente, ingrese a "IP configuration", seleccione "Use 802.1X security" e ingrese el usuario y password

Te vas a dar cuenta que ya está habilitada la PC porque cambia la luz a color verde y ya podrías hacerle ping al servidor.

Muchas gracias a todos y espero que les sirva esta información.

Puedes bajar este PT desde el siguiente enlace: