Redes Inalámbricas para la nueva certificación CCNA.

Cisco Network Academy

Publicado el 13 de Julio del 2021

Es necesario tener conocimientos sobre redes inalámbricas sobre todo para complementar el contenido de CCNA v7

Estándares de Wi-Fi 802.11

El mundo de las comunicaciones inalámbricas es vasto. Sin embargo, para habilidades particulares relacionadas con el trabajo, queremos centrarnos en aspectos específicos de Wi Fi. El mejor lugar para comenzar es con los estándares IEEE 802.11 WLAN. Los estándares WLAN definen cómo se usan las frecuencias de radio para los enlaces inalámbricos. La mayoría de los estándares especifican que los dispositivos inalámbricos tienen una antena para transmitir y recibir señales inalámbricas en la frecuencia de radio especificada (2.4 GHz o 5 GHz). Algunos de los estándares más nuevos que transmiten y reciben a velocidades más altas requieren que los puntos de acceso (AP) y los clientes inalámbricos tengan múltiples antenas utilizando la tecnología de entrada múltiple y salida múltiple (MIMO). MIMO utiliza múltiples antenas como transmisor y receptor para mejorar el rendimiento de la comunicación. Se pueden soportar hasta cuatro antenas.

A través de los años, se han desarrollado varias implementaciones de los estándares IEEE 802.11, como se muestra en la figura. La tabla destaca estos estándares.

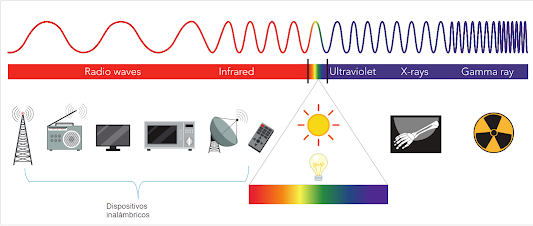

Todos los dispositivos inalámbricos funcionan en el rango del espectro electromagnético. Las redes WLAN operan en la banda de frecuencia de 2,4 GHz y la banda de 5 GHz. Los dispositivos de LAN inalámbricos tienen transmisores y receptores sintonizados a frecuencias específicas de ondas de radio para comunicarse. Específicamente, las siguientes bandas de frecuencia se asignan a LAN inalámbricas 802.11:

2.4 GHz (UHF) - 802.11b/g/n/ax

5 GHz (SHF) – 802.11a/n/ac/ax

Dispositivos inalámbricos y donde operan en el espectro electromagnético.

El espectro electromagnético

Componentes WLAN

- Dispositivos finales con NIC inalámbricas

- Punto de acceso - Esto proporciona acceso inalámbrico 802.11a/b/g/n/ac

AP autónomo: Estos son dispositivos independientes configurados mediante una interfaz de línea de comandos o una GUI, como se muestra en la figura Los AP autónomos son útiles en situaciones en las que solo se requieren un par de APs en la organización.

Un router doméstico es un ejemplo de AP autónomo porque toda la configuración de AP reside en el dispositivo. Si aumentan las demandas inalámbricas, se requerirían más APs. Cada AP funciona independientemente de otros AP y cada AP requiere de una configuración y administración manual. Esto se volvería abrumador si se necesitaran muchos APs.

APs basados en controladores: Estos dispositivos no necesitan una configuración inicial y normalmente se les denomina puntos de acceso lightweight (LAPs). Los puntos de acceso LAP usan el Protocolo Lightweight Access Point Protocol (LWAPP) para comunicarse con el controlador WLAN (WLC), como se muestra en la siguiente figura. Los puntos de acceso basados en controlador son útiles en situaciones en las que se necesitan varios puntos de acceso en la red. Conforme se agregan puntos de acceso, cada punto de acceso es configurado y administrado de manera automática por el WLC.

Observe en la figura que el WLC tiene cuatro puertos conectados a la infraestructura de switching. Estos cuatro puertos están configurados como un grupo de agregación de enlaces (LAG) para agruparlos. Al igual que funciona EtherChannel, LAG proporciona redundancia y equilibrio de carga.

Todos los puertos del switch que están conectados al WLC deben estar conectados y configurados con EtherChannel activado. Sin embargo, LAG no funciona exactamente como EtherChannel. El WLC no es compatible con el Protocolo de agregación de puertos (PaGP) o el Protocolo de control de agregación de enlaces (LACP).

Para complementar lo expuesto veamos el siguiente video.

Modos de topología inalámbrica

Las LAN inalámbricas pueden acomodar varias topologías de red. El estándar 802.11 identifica dos modos principales de topología inalámbrica: modo Ad hoc y modo Infraestructura. Tetherin también es un modo en ocasiones usado para proveer un acceso inalámbrico rápido.

Modo ad hoc- Es cuando dos dispositivos se conectan de forma inalámbrica de igual a igual (P2P) sin utilizar AP o routers inalámbricos. Los ejemplos incluyen clientes inalámbricos que se conectan directamente entre sí mediante Bluetooth o Wi-Fi Direct. El estándar IEEE 802.11 se refiere a una red ad hoc como un conjunto de servicios básicos independientes (IBSS).

Modo Infraestructura- Esto ocurre cuando los clientes inalámbricos se interconectan a través de un router inalámbrico o AP, como en las WLAN. Los AP se conectan a la infraestructura de red utilizando el sistema de distribución por cable, como Ethernet.

Anclaje a red - La variación de la topología ad hoc es cuando un teléfono inteligente o tableta con acceso a datos móviles está habilitado para crear un punto de acceso personal. En ocasiones se refiere a esta característica como “anclaje a red (tethering.)”. Un punto de acceso suele ser una solución rápida temporal que permite que un teléfono inteligente brinde los servicios inalámbricos de un router Wi-Fi. Otros dispositivos pueden asociarse y autenticarse con el teléfono inteligente para usar la conexión a Internet.

BSS y ESS

El modo de infraestructura define dos bloques de construcción de topología: un conjunto de servicios básicos (BSS) y un conjunto de servicios extendidos (ESS).

Conjunto de Servicios Básicos (BSS): Utiliza un AP único para interconectar todos los clientes inalámbricos asociados. Dos BSS se muestran en la figura. Los círculos representan el área de cobertura del BSS, que se denomina Área de Servicio Básico (BSA). Si un cliente inalámbrico se muda de su BSA, ya no puede comunicarse directamente con otros clientes inalámbricos dentro de la BSA.

La dirección MAC de capa 2 del AP se utiliza para identificar de forma exclusiva cada BSS, que se denomina Identificador de conjunto de servicios básicos (BSSID). Por lo tanto, el BSSID es el nombre formal del BSS y siempre está asociado con un solo AP.

Conjunto de servicios extendidos: Cuando un solo BSS proporciona cobertura insuficiente, se pueden unir dos o más BSS a través de un sistema de distribución común (DS) en un ESS. Un ESS es la unión de dos o más BSS interconectados por un DS cableado. Cada ESS se identifica por un SSID y cada BSS se identifica por su BSSID.

Los clientes inalámbricos en una BSA ahora pueden comunicarse con clientes inalámbricos en otra BSA dentro del mismo ESS. Los clientes móviles inalámbricos pueden moverse de un BSA a otro (dentro del mismo ESS) y conectarse sin problemas.

El área rectangular en la figura representa el área de cobertura dentro de la cual los miembros de un ESS pueden comunicarse. Esta área es llamada área extendida de servicios.

Introducción a la CAPWAP

CAPWAP es un protocolo estándar IEEE que permite que un WLC administre múltiples AP y WLANs. CAPWAP también es responsable de la encapsulación y el reenvío del tráfico del cliente WLAN entre un AP y un WLC.

Basado en LWAPP pero agrega seguridad adicional con Datagram Transport Layer Security (DLTS). CAPWAP establece túneles en los puertos del Protocolo de datagramas de usuario (UDP). CAPWAP puede operar sobre IPv4 o IPv6, pero usa IPv4 de manera predeterminada.

IPv4 e IPv6 pueden usar los puertos UDP 5246 y 5247. Sin embargo, los túneles CAPWAP usan diferentes protocolos IP en el encabezado de la trama. IPv4 usa el protocolo IP 17 e IPv6 usa el protocolo IP 136.

Para complementar esta información veamos la configuración de un WLC y su explicación al controlar a los AP, en base al video de Edson.

También se puede realizar la configuración mediante Packet Tracer, para lo cual agregamos el video de eclassvirtual. Puedes acceder a su información en esta dirección web: https://eclassvirtual.com

Encubrimiento SSID y filtrado de direcciones MAC

Las señales inalámbricas pueden viajar a través de materiales sólidos como techos, pisos, paredes, fuera de casa o del espacio de la oficina. Sin medidas de seguridad estrictas, la instalación de una WLAN puede ser equivalente a colocar puertos Ethernet en todas partes, incluso en el exterior.

Para abordar las amenazas de mantener alejados a los intrusos inalámbricos y proteger los datos, se utilizaron dos características de seguridad tempranas que aún están disponibles en la mayoría de los enrutadores y puntos de acceso: SSID cloaking y MAC address filtering.

Encubrimiento SSID: Los AP y algunos enrutadores inalámbricos permiten deshabilitar la trama de baliza SSID, como se muestra en la figura Los clientes inalámbricos deben configurarse manualmente con el SSID para conectarse a la red

Filtrado de direcciones MAC: Un administrador puede permitir o denegar manualmente el acceso inalámbrico de los clientes en función de su dirección física de hardware MAC. En la figura, el router está configurado para permitir dos direcciones MAC. Los dispositivos con diferentes direcciones MAC no podrán unirse a la WLAN de 2.4GHz.

802.11 Métodos de autenticación originales

Aunque estas dos características disuadirían a la mayoría de los usuarios, la realidad es que ni el ocultamiento de SSID ni el filtrado de direcciones MAC disuadirían a un intruso astuto. Los SSID se descubren fácilmente incluso si los AP no los transmiten y las direcciones MAC pueden ser falsificadas. La mejor manera de proteger una red inalámbrica es utilizar sistemas de autenticación y cifrado.

Se introdujeron dos tipos de autenticación con el estándar 802.11 original

Sistema de autenticación abierto - Cualquier cliente inalámbrico debería poder conectarse fácilmente y solo debería usarse en situaciones en las que la seguridad no sea una preocupación, como las que proporcionan acceso gratuito a Internet, como cafeterías, hoteles y áreas remotas. El cliente inalámbrico es responsable de proporcionar seguridad, como el uso de una red privada virtual (VPN) para conectarse de forma segura. Los VPNs proveen servicios de autenticación y cifrado. VPNs están más allá del alcance de este tema.

Autenticación de llave compartida - Proporciona mecanismos, como WEP, WPA, WPA2 y WPA3 para autenticar y cifrar datos entre un cliente inalámbrico y AP. Sin embargo, la contraseña debe ser pre-compartida entre las dos partes para conectar.

El siguiente cuadro resumen estos métodos de autenticación.

Privacidad equivalente al cableado (WEP)

La especificación original 802.11 designada para proteger los datos usando el Rivest Cipher 4 (RC4) Método de cifrado con una llave estática. Sin embargo, La llave nunca cambia cuando se intercambian paquetes. Esto lo hace fácil de hackear. WEP ya no se recomienda y nunca debe usarse.

Acceso Wi-Fi protegido (WPA)

Un estándar de alianza Wi-Fi que usa WEP, pero asegura los datos con un cifrado más sólido que el Protocolo de integridad de clave temporal (TKIP). generación de hash. El TKIP cambia la clave para cada paquete, lo que hace que sea mucho más difícil de hackear

WPA2

WPA2 es un estándar de la industria para proteger las redes inalámbricas. Suele Utilizar el Estándar de cifrado avanzado (AES) para el cifrado. AES es actualmente se considera el protocolo de cifrado más sólido.

WPA3

La próxima generación de seguridad Wi-Fi. Todos los dispositivos habilitados para WPA3 usan los últimos métodos de seguridad, no permiten protocolos heredados obsoletos y requieren el uso de Tramas de administración protegidas (PMF). Sin embargo, los dispositivos con WPA3 no están disponibles fácilmente.