Trabajando GNS3 con switches y routers (parte 2/2)

GNS3Publicado el 06 de Agosto del 2021

Gracias a Elías Miranda Canales, como principal fuente.

En la presentación anterior (parte 1/2) vimos la posibilidad de trabajar con switches y routers en GNS3 como si estuviésemos trabajando con equipos reales, ya que el IOS que usamos tiene todos los comandos.

Para ello, se usa una máquina virtual de GNS3 en VMware, donde se cargan los IOS de los routers y switches, en nuestro caso solo hemos cargado un IOSv de router y un IOU L2 de switch, usando la opción de New template.

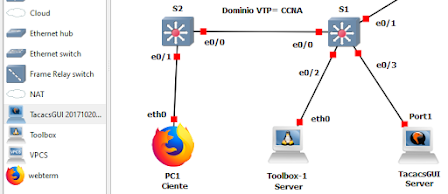

Con estos dos dispositivos podemos implementar una gran variedad de topologías, para nuestros cursos de CCNA.

Trabajar de esta manera es más eficiente, tanto en el uso de CPU y de memoria RAM y es probable que optes por cambiar tu configuración de GNS3, dejando la modalidad del GNS3 con servidor local y con los IOS tradicionales de routers.

Con esta modalidad se usa un servidor principal o Main server (VM en VMware), todo lo guarda en la VM, incluso los proyectos, por lo que, si queremos guardar un proyecto en nuestra PC, no es posible, no da la opción para guardarlo en una ruta, solo permite poner el nombre.

Si hacemos clic en File y Save project as mostrará la siguiente ventana sin la opción de explorar una ruta.

Cuando nos preguntamos y donde están almacenados estos proyectos, la respuesta es en el servidor VM GNS3, tal como lo muestra Proyects library, en la ruta: /opt/gns3/projects

Habiendo instalado al router y switch, lo que nos está faltando son los dispositivos finales, y para ello tenemos a la PC virtual (VPCS), la cual se puede usar para hacer pruebas básicamente de conectividad, usando el comando ping y trace, como se puede apreciar en la siguiente figura.

En el caso que queramos hacer pruebas de acceso web, no sería posible y nos veríamos obligados a usar la nube y conectar una máquina virtual con Windows o Linux en cada Host, lo que consumiría muchos recursos de la PC.

Una mejor solución es agregar una plantilla a través de Virtual template, para importar un dispositivo o appliance para GNS3, agregando archivos de dispositivos con extensión ".gns3a"

Antes debemos visitar la página: https://www.gns3.com/marketplace

y seleccionar Appliances

Este dispositivo contiene el software del lado del servidor para la administración secundaria de dispositivos de red:

- www (nginx)

- ftp (vsftpd)

- tftp (tftpd)

- syslog (rsyslog)

- dhcp (isc-dhcpd)

- servidor snmp (snmpd + snmptrapd)

A este dispositivos lo puedo usar como servidor para todos los servicios indicados en la lista anterior.

Link de descarga

Permite tener un servidor Tacacs con entorno gráfico, útil cuando se quiere configurar AAA para la autenticación usando un servidor.

Permite tener un servidor Tacacs con entorno gráfico, útil cuando se quiere configurar AAA para la autenticación usando un servidor.

Se debe bajar también el siguiente archivo: tac_plus.qcow2 de 160MB desde este link.

Este dispositivo hace el papel de cliente y contiene el navegador Firefox más las siguientes utilidades:

- net-tools,

- iproute2,

- ping,

- traceroute,

- ssh client,

Instalación de webterm

Vamos a instalar webterm desde GNS3, presionando New template. y en el menú que aparece debemos elegir "Import an appliance file", con la intensión de importar el archivo de extensión .gns3a

Ubicamos al archivo en alguna carpeta de nuestra computadora, donde lo almacenamos luego de bajarlo.

Luego de finalizado la instalación, aparece en All devices un nuevo host con el ícono del navegador y nombre: webterm

Al agregarlo a la topología se realiza una serie de configuraciones, como las que se muestran en la siguiente figura.

Y una vez que finaliza la configuración, aparece en la topología y podemos conectarlo al switch como un dispositivo final y haciendo el papel de cliente.

Instalación de herramientas de la red Toolbox

Nuevamente presionamos New template y seleccionamos Import an appliance file

Finalmente, pasado la instalación, Se agregará un nuevo dispositivo, el Toolbox:

A continuación lo agregamos a la topología y lo conectamos a un puerto del switch. De forma similar al terminal web (webterm), se realizan configuraciones y al final tendremos a dicho dispositivo Toolbox listo para su conexión.

Instalación del Servidor Tacacs

Similar a los dos casos anteriores, New template / Importar appliance / ruta del archivo de extensión .gns3a: tacas-gui / Abrir / Install en Main server / Next

Para el servidor Tacacs se usan dos archivos, como ya bajamos el segundo archivo: tac_plus.qcow2, podemos instalar esta versión de Tacacs GUI, si no lo estuviésemos deberíamos importarlo.

En este caso, no se produjo configuraciones automáticas como en los dos anteriores, simplemente se adicionó y lo conectamos al switch.

Ahora falta configurar los dispositivos finales, fundamentalmente la asignación de direcciones IP a cada uno de los tres.

He configurado R1 como servidor DHCP para que le asigne IP al cliente PC1, la interface G0/1 de R1 tiene la IP = 192.168.10.1 /24

Configuración de webterm

Como R1 se está comportando como servidor DHCP, vemos que PC1 ya tiene asignada la IP = 192.168.10.11 /24. Lo que vemos a continuación es la pantalla del webterm.

Podemos asignarle una IP de forma estática, para ello seleccionamos Edit config y podemos cambiar la configuración, quitando el # de cada una de las líneas que nos interese establecer. Para ello la PC1 debe estar apagada (en rojo).

/etc/network/interfaces

Lo editamos para establecer la IP vía DHCP, esta es una alternativa.

La otra opción de configuración es asignar la IP de manera estática:.

Si ingresamos al navegador y hacemos clic en Información de conexión podemos ver su IP asignada.

Podemos achicar la ventana del navegador y al hacer clic izquierdo en la parte negra, apareciendo ventanas con diferentes menús de aplicaciones de cliente, como por ejemplo, poder hacer un telnet, tal como lo muestra la siguiente figura.

Puede usar la terminal para una variedad de cosas, pero en este artículo, solo se usará para verificar la configuración de IP del contenedor.

Configuración de Toolbox

Para el caso del Toolbox, muestra el shell de Linux y debemos recordar que este Linux tiene como usuario: root y password; gns3

Este servidor viene sin IP, lo comprobamos usando el comando ifconfig o ip a, donde vemos a la interfaz eth0 sin IP y a la interfaz looopback lo con la IP 127.0.0.1

Para la configuración debemos editar el archivo "interfaces" con el siguiente comando:

# nano /etc/network/interfaces

Grabamos los cambios con Control + o y luego Enter.

Salimos con Control + x

# exit

Volvemos a iniciar con la opción de clic derecho sobre el dispositivo y elegimos: Start. Ahora ya vemos que tiene su IP, 192.168.10.2.

Podemos verificar que hay ping de Toolbox a R1 y a PC1.

El servidor web está activo por defecto y lo podemos acceder desde PC1:

Toolbox se comporta también como un servidor FTP, vamos a acceder desde PC1 que es una PC cliente. Para las pruebas estamos usando esta topología.

En el navegador de webterm ingresamos el URL con el protocolo FTP y vemos que solicita el usuario (root) y el password (gns3) para poder acceder.

Desde el router R1, vamos a copiar un archivo en el servidor FTP, para ello primero hay indicar el usuario y password y posteriormente le diremos que copie un archivo de R1 al servidor FTP:

Este archivo (R1-en-ftp) debe aparecer en el servidor FTP, donde antes no tenía ningún archivo. Ahora vemos que ya hay un archivo.

Toolbox también se comporta como servidor TFTP, para lo cual vamos a guardar el archivo de configuración de R1, similar al caso anterior pero usando el protocolo TFTP, el cual lo usamos mas cunado hacemos backup de los archivos de routers y switches.

Si ingresamos a la carpeta /tftpboot en el Toolbox, encontraremos al archivo de configuración del router (r1-confg)

Configuración del servidor TACACS

Hay que tener en cuenta las siguientes credenciales para su acceso:

SSH ---> username: root

---> password: 1234

MySQL DB: ---> username: root

--> password: tacacs

Web interface: ---> username: tacgui

---> password: abc123

Con clic derecho sobre el dispositivo, ingresamos vía consola:

Para el acceso debo usar el usuario y password para SSH:

Para el acceso debo usar el usuario y password para SSH:

Debemos configurar su IP, de manera estática o dinámica, en este caso elegimos que sea IP estática: 192.168.10.3 de acuerdo a nuestra topología que estamos trabajando.

Por defecto está configurada con dhcp:

Para editar su dirección IP usé el comando vi /etc/network/interfaces no funciona el editor nano.

Para que sea válida la nueva dirección IP hacemos un Stop y luego Start al dispositivo TacacsGUI.

Desde PC1 ingresamos al TacacsGUI.

Espero que les pueda servir toda esta información que como profesional de redes es necesario conocerlo.